Ochrona danych osobowych i informacji niejawnych z uwzględnieniem ogólnego rozporządzenia unijnego + Płyta CD, 2016, Dariusz Wociór - Ksiegarnia.beck.pl

Szkolenie z ochrony informacji niejawnych i obiegu dokumentów niejawnych – POLSKIE PRZYGOTOWANIA OBRONNE – Szkolenia Obronne PPO

3 lata więzienia za niewłaściwe przetwarzanie danych osobowych - Krajowe Stowarzyszenie Ochrony Informacji Niejawnych

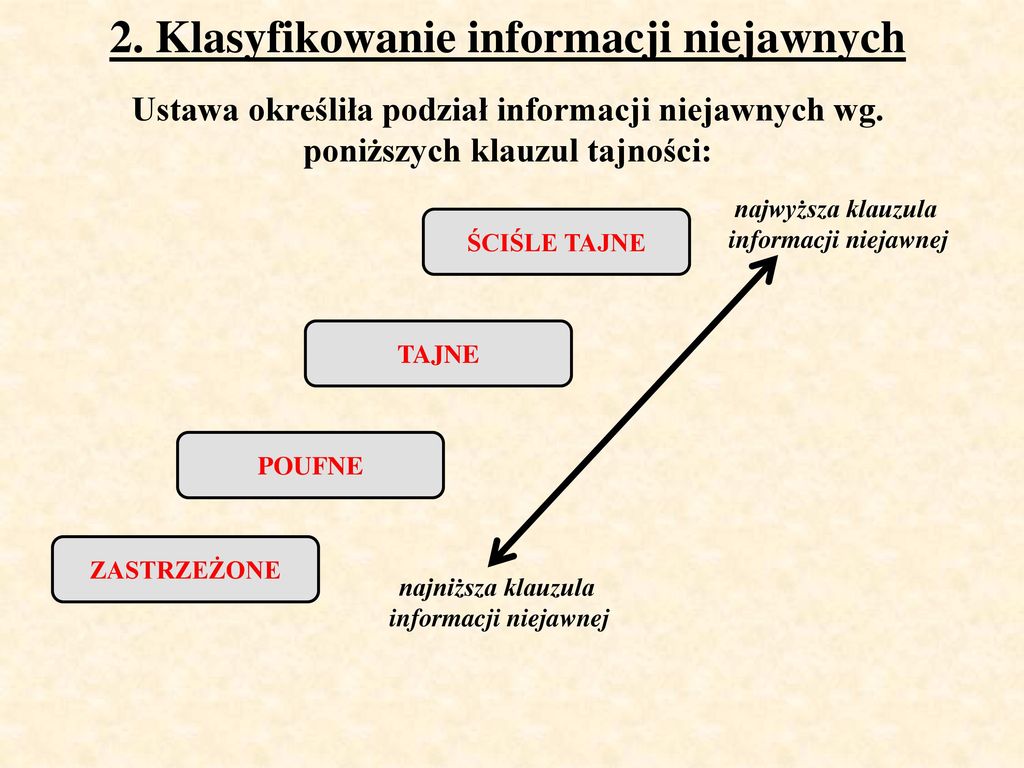

Ochrona informacji niejawnej - strona 3 - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Łączenie funkcji w ochronie informacji niejawnych | BezpieczneIT - informacje niejawne | dane osobowe

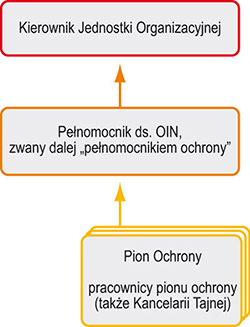

Kim jest Pełnomocnik ds. ochrony informacji niejawnych i jak nim zostać? | BezpieczneIT - informacje niejawne | dane osobowe

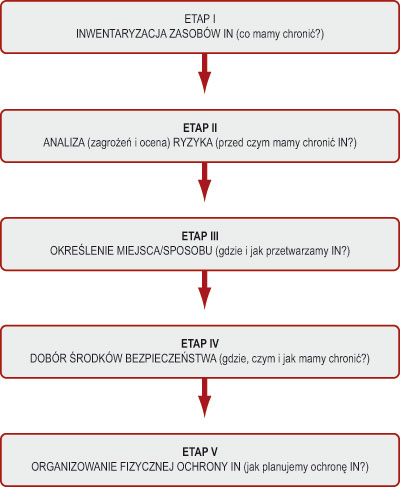

Środki bezpieczeństwa fizycznego w ochronie informacji niejawnych (cz. 3) | Zabezpieczenia - czasopismo branży security

Nowe spojrzenie na ochronę informacji niejawnych (cz. 2) | Zabezpieczenia - czasopismo branży security